权限验证业务 业务设计 方案 用户模块与鉴权模块数据库设计与查询:

在微服务模块中使用 RBAC 模型与 Oauth2 协议进行鉴权时,通常可以将鉴权模块与用户模块共用一个数据库,鉴权模块通过查询用户表、角色表和权限表来获取用户的权限信息,并进行鉴权操作。

ETL 工具:使用 ETL(Extract、Transform、Load)工具从用户模块数据库中抽取、转换和加载用户和权限相关的数据到鉴权模块数据库中,此方案也可以自动化的完成数据库的数据同步。

数据库的微服务化:将用户和权限等关键信息,统一放到一个中心化的微服务系统中,再由其他微服务模块访问这个系统。这种方案可以集中化管理和保护用户信息,同时避免数据冗余和重复,但需要设计高可用且高性能的中心微服务系统,确保其他模块从中获取数据的效率。

对比

手动同步:使用一个任务调度程序定时从用户模块数据库中同步用户和权限相关的数据到鉴权模块数据库中。这种方案的优点是可以避免数据冗余和重复,同时能够分离不同模块间的数据访问,缺点是需要开发额外的同步程序并确保数据同步的正确和一致性。

ETL 工具:使用 ETL(Extract、Transform、Load)工具从用户模块数据库中抽取、转换和加载用户和权限相关的数据到鉴权模块数据库中,此方案也可以自动化的完成数据库的数据同步。

数据库的微服务化:将用户和权限等关键信息,统一放到一个中心化的微服务系统中,再由其他微服务模块访问这个系统。这种方案可以集中化管理和保护用户信息,同时避免数据冗余和重复,但需要设计高可用且高性能的中心微服务系统,确保其他模块从中获取数据的效率。

JWT等权限方案博客 : 各类JWT库(java)的使用与评价 | MONKEYK.博客 (andaily.com)

模型 零信任模型 Gartner报告《零信任架构及解决方案》全文翻译 - 安全内参 | 决策者的网络安全知识库 (secrss.com)

传统模型 安全模型 传统的安全模型通过“一次验证+静态授权”的方式评估实体风险,而零信任基于“持续验证+动态授权”的模式构筑企业的安全基石。

安全模型:

自主安全模型:

强制访问控制模型:

审计安全模型:

以上是一些常见的权限模型和安全模型,而实际上还有很多其他的模型,如固定(Bell-LaPadula的保密性模型)、非固定自主(Biba完整性模型)、多级保护(MLS,Multi-Level Security)、约束决策(CDM,ConstrainedDecisions Making)等等。

这些模型可以根据不同的需求和场景,选择适合的安全和访问控制模型。例如,如果需要对许多用户访问许多资源进行细致和灵活的控制,可以考虑使用基于角色的访问控制(RBAC)模型;如果要控制对高度机密数据的访问,可以使用强制访问控制模型(MAC);如果需要对审计和追溯进行控制,则可以使用审计安全模型。

权限访问控制模型 简书: 权限系统设计模型分析(DAC,MAC,RBAC,ABAC) - 简书 (jianshu.com)

copy : 权限管理–浅析权限管理模型(DAC, MAC, RBAC, ABAC) - 掘金 (juejin.cn)

总览 权限访问控制模型(Access Control Model)是指对于计算机系统中访问控制(Access Control)的模型化描述。常见的权限访问控制模型有访问控制列表(ACL)、基于角色的访问控制(RBAC)、基于属性的访问控制(ABAC)和体—对象—权限(SOT)访问控制模型。

1、访问控制列表(ACL):

2、基于角色的访问控制(RBAC):

3、基于属性的访问控制(ABAC):

4、主体—对象—权限(SOT):

5、因果访问控制模型(CaBAC):

6、基于协议的访问控制模型(PBAC):

7、强制访问控制(MAC)模型:

8、固定自主访问控制(Bell-LaPadula的保密性模型):

9、非固定自主访问控制(Biba的完整性模型):

10、约束决策访问控制(CDM)模型:

除了上述几种权限访问控制模型,还有非固定自主访问控制模型(Biba)、约束决策访问控制模型(CDM)等等,这些模型也可以根据具体场景选择使用。

使用场景 下面给出这些权限访问控制模型的应用场景和建表方式:

访问控制列表(ACL)模型:

基于角色的访问控制(RBAC)模型:

基于属性的访问控制(ABAC)模型:

主体—对象—权限(SOT)模型:

强制访问控制(MAC)模型:

固定自主访问控制(Bell-LaPadula 的保密性模型):

非固定自主访问控制(Biba 的完整性模型):

约束决策访问控制(CDM)模型:

因果访问控制(CaBAC)模型:

基于协议的访问控制(PBAC)模型:

总的来说,建表方式应根据具体模型的特点和具体场景而定,建议按照最佳实践和标准建表,以提高数据的安全性和可维护性。

SQL 建表 第一种 由于不同的数据库管理系统(DBMS)所支持的 SQL 语法有所不同,因此在这里只能简单列举 SQL 语句的大致格式,具体实现还需要根据实际情况而定。下面是一些示例 SQL 命令:

访问控制列表(ACL)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 CREATE TABLE resource (INT ,VARCHAR (30 )CREATE TABLE access_control_list (INT ,INT ,INT ,INT ,VARCHAR (10 )

基于角色的访问控制(RBAC)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 CREATE TABLE role (INT ,VARCHAR (30 )CREATE TABLE permission (INT ,VARCHAR (30 ),VARCHAR (20 )CREATE TABLE role_permission (INT ,INT CREATE TABLE user_role (INT ,INT

基于属性的访问控制(ABAC)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 CREATE TABLE policy (INT ,VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),CREATE TABLE subject_attribute (INT ,VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),CREATE TABLE resource_attribute (INT ,VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),

主体—对象—权限(SOT)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 CREATE TABLE subject (INT ,VARCHAR (30 )CREATE TABLE object (INT ,VARCHAR (30 ),VARCHAR (30 ),INT CREATE TABLE permission (INT ,VARCHAR (30 )CREATE TABLE object_permission (INT ,INT ,INT

强制访问控制(MAC)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 CREATE TABLE object (INT ,VARCHAR (30 ),VARCHAR (10 ),VARCHAR (10 ),CREATE TABLE subject (INT ,VARCHAR (30 ),VARCHAR (10 ),VARCHAR (10 ),CREATE TABLE policy (INT ,VARCHAR (30 ),VARCHAR (10 ),VARCHAR (10 ),VARCHAR (10 ),

固定自主访问控制(Bell-LaPadula 的保密性模型)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 CREATE TABLE subject (INT ,VARCHAR (30 ),INT CREATE TABLE object (INT ,VARCHAR (30 ),VARCHAR (30 ),INT CREATE TABLE policy (INT ,VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),INT ,INT

非固定自主访问控制(Biba 的完整性模型)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 CREATE TABLE subject (INT ,VARCHAR (30 ),INT CREATE TABLE object (INT ,VARCHAR (30 ),VARCHAR (30 ),INT CREATE TABLE policy (INT ,VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),INT ,INT

约束决策访问控制(CDM)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 CREATE TABLE policy (INT ,VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),CREATE TABLE subject (INT ,VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),CREATE TABLE object (INT ,VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),CREATE TABLE action (INT ,VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),

因果访问控制(CaBAC)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 CREATE TABLE causality (INT ,VARCHAR (30 ),INT ,INT CREATE TABLE subject (INT ,VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),CREATE TABLE action (INT ,VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),

基于协议的访问控制(PBAC)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 CREATE TABLE security_identifier (INT ,VARCHAR (30 ),value VARCHAR (30 )CREATE TABLE security_policy (INT ,VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),CREATE TABLE rule (INT ,VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),VARCHAR (30 ),

需要注意的是,这些 SQL 命令并不是具体的建表语句,只是为了方便理解,给出了建表语句的大致格式。实际实现时,应根据具体情况和所使用的数据库管理系统进行相应的修改和调整。例如,SQLite、MySQL、PostgreSQL 和 Oracle 的 SQL 语法有很大差异,同样的建表语句在不同数据库中也有不同的实现方式。

第二种 下面再给出一些具体的 SQL 建表语句示例,供参考:

访问控制列表(ACL)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 CREATE TABLE resource (INTEGER PRIMARY KEY,NOT NULL CREATE TABLE access_control_list (INTEGER PRIMARY KEY,INTEGER REFERENCES resource (resource_id),INTEGER NOT NULL ,INTEGER NOT NULL ,NOT NULL

基于角色的访问控制(RBAC)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 CREATE TABLE role (INTEGER PRIMARY KEY,NOT NULL CREATE TABLE permission (INTEGER PRIMARY KEY,NOT NULL ,NOT NULL CREATE TABLE role_permission (INTEGER REFERENCES role (role_id),INTEGER REFERENCES permission (permission_id),PRIMARY KEY (role_id, permission_id)CREATE TABLE user_role (INTEGER NOT NULL ,INTEGER REFERENCES role (role_id),PRIMARY KEY (user_id, role_id)

基于属性的访问控制(ABAC)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 CREATE TABLE policy (INTEGER PRIMARY KEY,NOT NULL ,CREATE TABLE subject_attribute (INTEGER PRIMARY KEY,NOT NULL ,CREATE TABLE resource_attribute (INTEGER PRIMARY KEY,NOT NULL ,

主体—对象—权限(SOT)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 CREATE TABLE subject (INTEGER PRIMARY KEY,NOT NULL CREATE TABLE object (INTEGER PRIMARY KEY,NOT NULL ,NOT NULL ,INTEGER REFERENCES subject (subject_id)CREATE TABLE permission (INTEGER PRIMARY KEY,NOT NULL CREATE TABLE object_permission (INTEGER REFERENCES object (object_id),INTEGER REFERENCES permission (permission_id),INTEGER REFERENCES subject (subject_id),PRIMARY KEY (object_id, permission_id, subject_id)

强制访问控制(MAC)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 CREATE TABLE object (INTEGER PRIMARY KEY,NOT NULL ,CREATE TABLE subject (INTEGER PRIMARY KEY,NOT NULL ,CREATE TABLE policy (INTEGER PRIMARY KEY,NOT NULL ,NOT NULL ,NOT NULL ,NOT NULL ,

固定自主访问控制(Bell-LaPadula 的保密性模型)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 CREATE TABLE subject (INTEGER PRIMARY KEY,NOT NULL ,INTEGER NOT NULL CREATE TABLE object (INTEGER PRIMARY KEY,NOT NULL ,NOT NULL ,INTEGER NOT NULL CREATE TABLE policy (INTEGER PRIMARY KEY,NOT NULL ,NOT NULL ,NOT NULL ,INTEGER NOT NULL ,INTEGER NOT NULL

非固定自主访问控制(Biba 的完整性模型)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 CREATE TABLE subject (INTEGER PRIMARY KEY,NOT NULL , INTEGER NOT NULL CREATE TABLE object (INTEGER PRIMARY KEY,NOT NULL ,NOT NULL ,INTEGER NOT NULL CREATE TABLE policy (INTEGER PRIMARY KEY,NOT NULL ,NOT NULL ,NOT NULL ,INTEGER NOT NULL ,INTEGER NOT NULL

约束决策访问控制(CDM)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 CREATE TABLE policy (INTEGER PRIMARY KEY,NOT NULL ,NOT NULL ,NOT NULL ,CREATE TABLE subject (INTEGER PRIMARY KEY,NOT NULL ,CREATE TABLE object (INTEGER PRIMARY KEY,NOT NULL ,CREATE TABLE action (INTEGER PRIMARY KEY,NOT NULL ,

因果访问控制(CaBAC)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 CREATE TABLE causality (INTEGER PRIMARY KEY,NOT NULL ,INTEGER REFERENCES object (object_id),INTEGER REFERENCES object (object_id)CREATE TABLE subject (INTEGER PRIMARY KEY,NOT NULL ,CREATE TABLE action (INTEGER PRIMARY KEY,NOT NULL ,

基于协议的访问控制(PBAC)表格建表示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 CREATE TABLE security_identifier (INTEGER PRIMARY KEY,NOT NULL ,value TEXT NOT NULL CREATE TABLE security_policy (INTEGER PRIMARY KEY,NOT NULL ,NOT NULL ,NOT NULL ,NOT NULL ,NOT NULL ,CREATE TABLE rule (INTEGER PRIMARY KEY,NOT NULL ,NOT NULL ,NOT NULL ,NOT NULL ,

注意,这些示例 SQL 命令只是为了方便理解建表语句的基本格式和一些建议的表格结构,具体的建表语句实现还需根据实际情况和使用的DBMS进行相应的修改和调整。虽然这些示例 SQL 命令针对的是 SQLite 数据库,但是与 SQLite 的 SQL 语法类似的 DBMS(如 MySQL、PostgreSQL、Oracle 等)也可以进行相应的调整和适配。

需要注意的是,在编写 SQL 命令时,应该遵循以下一些最佳实践:

为主键列定义 UNIQUE 和 NOT NULL 约束。

为外键列定义 约束,并确保其指向正确的主键列。

数据类型必须选定得当,并不应该将 TEXT 数据类型用于需要存储数值型数据的列中,或将 INTEGER 数据类型用于需要存储文本数据的列中。

命名规范应该清晰明了、不陈旧和不短小,可以遵循一些常用的规则,如下划线命名、帕斯卡命名等。

表格的结构应该简单明了,不应该包含过多的冗余字段或关联表,避免出现不必要的复杂性。

在应用层面上,除非有明确的需要,否则应该避免使用复杂的 SQL 嵌套查询和自连接查询,应该优先考虑使用 JOIN 操作和视图。

在设计数据库表格时,可以考虑使用第三方工具来生成建表语句,如 MySQL Workbench、Navicat 等,这些工具可以方便快捷地生成合适的建表语句。

总之,SQL 建表语句在设计安全访问控制系统时扮演了至关重要的角色,需要严谨地编写,保证表格结构清晰、简洁、易于维护和使用。

ABAC模型 适用场景 – 零信任网络 (初识“零信任安全网络架构” - 知乎 (zhihu.com) )

属性 ABAC既然是针对属性(attributes)的,那我们先来看看它一般是针对哪些属性进行授权控制的。属性可以是任意的对象,一般会涉及的属性主要是以下四类:

1.访问主体属性:访问者自带的属性,比如年龄,性别,部门,角色等;

2.动作属性:比如读取,删除,查看等;

3.对象属性:被访问对象的属性,比如一条记录的修改时间,创建者等;

4.环境属性:比如时间信息,地理位置信息,访问平台信息等。

场景 基于属性,ABAC可以设置很多灵活的策略来进行访问的控制,比如:

1.当一个文档的所属部门跟用户的部门相同时,用户可以访问这个文档;

2.当用户是一个文档的额拥有者并且文档的状态是草稿,用户可以编辑这个文档;

3.早上九点前禁止A部门的人访问B系统;

4.在除了上海以外的地方禁止以管理员身份访问A系统。

看起来是不是挺强大的。

因为模型是基于策略,而策略又是基于各种灵活的属性动态控制的,所以ABAC模型里通常有配置文件(XML、YAML等)或DSL配合规则解析引擎使用。规则引擎负责控制逻辑的处理,配置文件负责策略的定义和描述。

XACML(eXtensible Access Control Markup Language)就是基于ABAC访问模型的一个实现(可能也是最复杂的一种实现)。

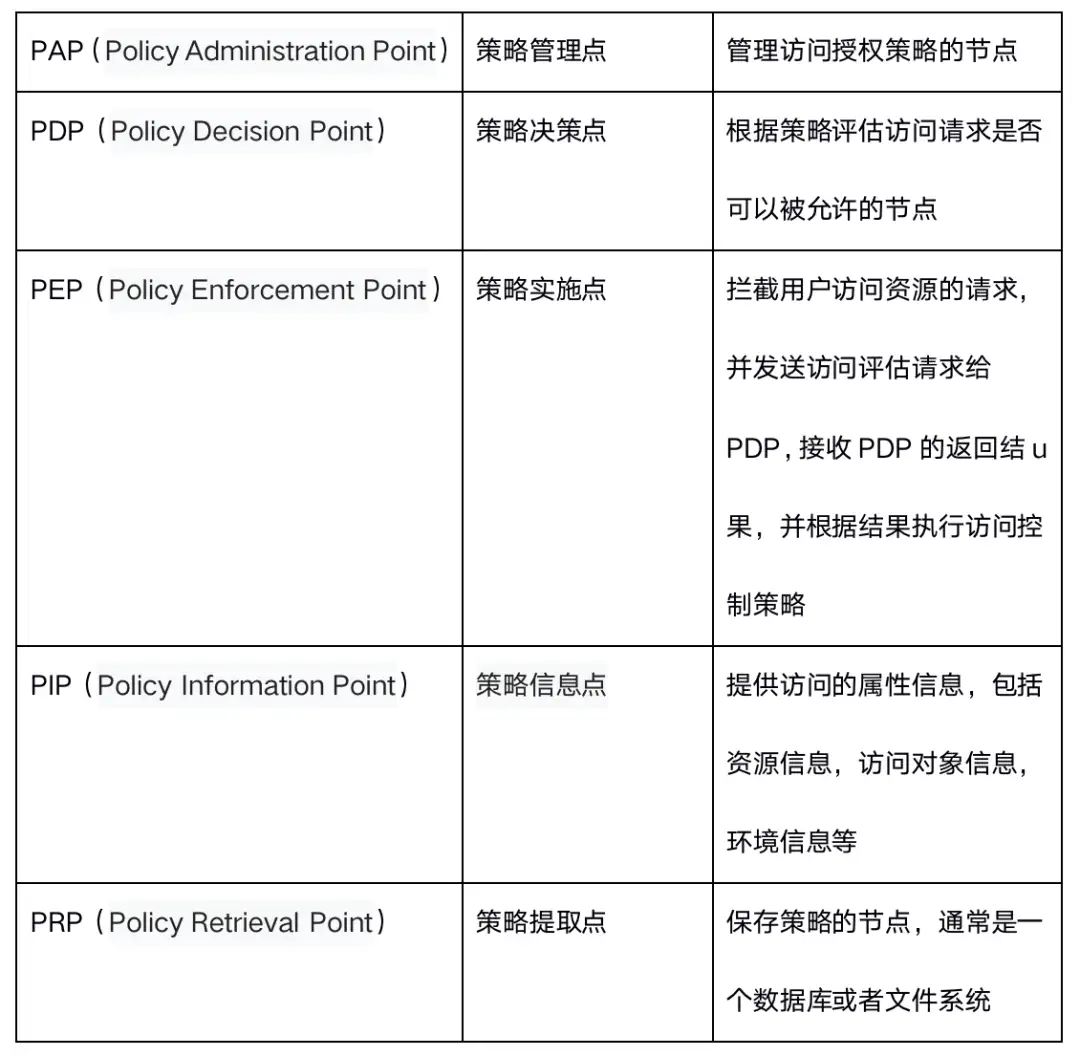

架构 在XACML的架构中,有5种控制节点:

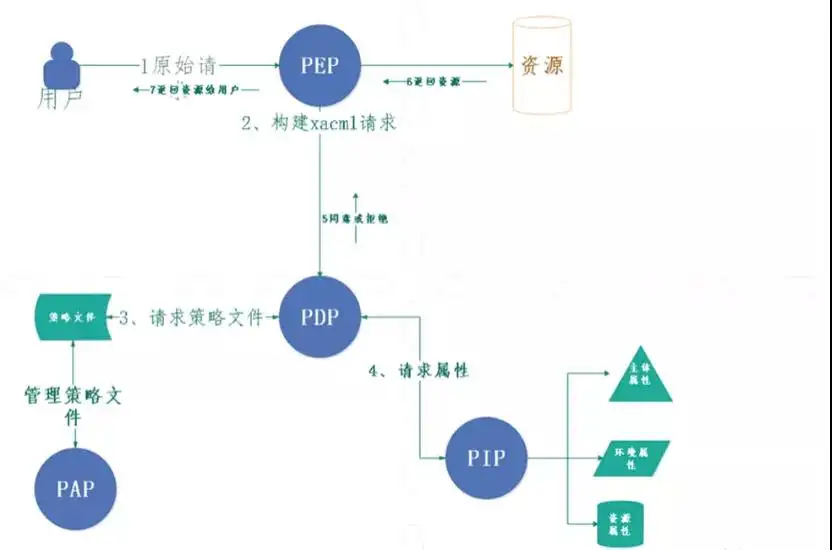

典型的访问请求是这样流转的:

\1. 用户访问资源,发送原始请求,请求会被PEP拦截;

\2. PEP把请求转换成一个XACML的访问申请请求;

\3. PEP把访问申请请求转发给PDP;

\4. PDP根据策略配置对认证请求进行评估。策略保存在PRP,并由PAP维护。如果需要采集属性信息,还会从PIP收集属性;

\5. PDP收到访问申请请求的结果(允许,禁止)并发送给PEP;

\6. PEP根据收到的信息,允许或者禁止用户访问资源。

流程

RBAC模型 -